Die beste Verteidigung sind Ihre Mitarbeiter

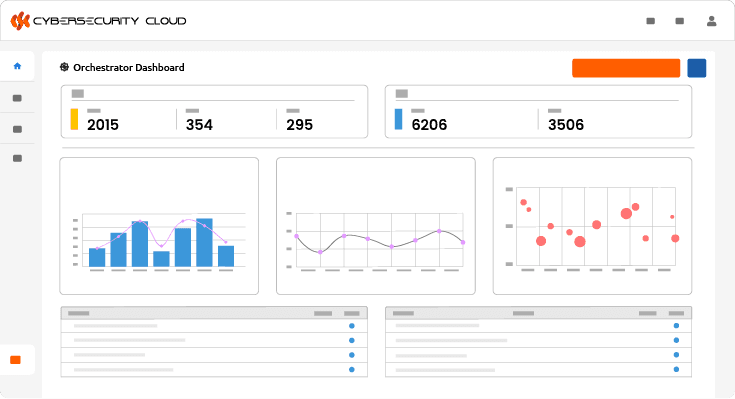

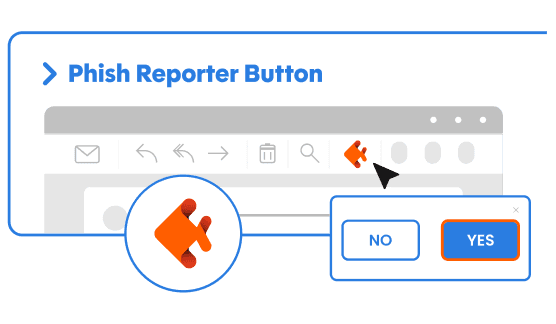

Verwandeln Sie Phishing-Berichte in automatisierte, intelligenter gesteuerte Reaktionsabläufe. Orchestrator ermöglicht es Sicherheitsteams, benutzerberichtete Phishing-Bedrohungen automatisch zu erfassen, zu analysieren, zu priorisieren und darauf zu reagieren — und reduziert die Bearbeitungszeiten von Stunden auf Minuten, während Lärm und manueller Aufwand verringert werden.